Hacker – einst Schreckgespenst aus dem digitalen Untergrund – sind heute die Architekten einer Parallelwirtschaft. Mit ausgeklügelten Geschäftsmodellen stellen sie eine ernsthafte Bedrohung für Organisationen jeder Art dar. Die «New Hackonomy» ist kein Mythos mehr, sondern eine reale Gefahr, die weit über das Klischee des Kapuzenpullis hinausgeht.

Artikel, Webseiten, Blogs und Nachrichten über Hacking stellen mittlerweile eine kaum zu bewältigende Informationsflut dar. Wer auf Google den Suchbegriff «Hacking» eingibt, erhält Hunderte von Millionen Links als Antwort. Auf Telegram gibt es seriöse Kanäle, wie etwa «The Hacker News», die für Fachleute sehr zeitnah über die Ereignisse und Akteure der Branche berichten.

Hacken ist ein schnell wachsendes Phänomen geworden, das sich zu einer global agierenden Industrie entwickelt hat. Der Computer-Nerd im Kapuzenpulli, der nachts weisse Zeichen auf grünem Bildschirm produziert, ist ein längst überkommenes Klischee. Die Szene hat sich erheblich professionalisiert, ihre Methoden, ihre technischen Kompetenzen und ihre Organisationsformen sind zum Teil Weltklasse.

Dabei ist interessant zu beobachten, wie sie Geschäftsmodelle, die es bisher nur in der legalen Wirtschaft gab, adaptiert und weiterentwickelt hat. Es ist keine Übertreibung, in Anlehnung an die «New Economy» der späten 1990er von der «New Hackonomy» zu sprechen, die sich parallel zu unserer Wirtschaftswelt ausgebildet hat.

Cybercrime – starker Fallanstieg in der Schweiz

In der Schweiz wurden laut Bundesamt für Cybersicherheit (BACS) im Jahre 2023 knapp 50‘000 Vorfälle von Internetkriminalität gemeldet. Das stellt einen satten Zuwachs von rund 15‘000 gegenüber dem Vorjahr (34‘527) dar. Wie sehr davon nicht nur Unternehmen, sondern auch Privatpersonen betroffen waren, zeigt sich daran, dass 88 % der Anzeigen aus der Bevölkerung stammen, die verbleibenden 12 % entfallen auf Behörden, Unternehmen und Vereine jeglicher Art. Hacken ist ein gesamtgesellschaftliches Phänomen geworden.

Die Statistik des BACS erfasst sehr weit gefächerte Phänomene. Dazu gehören unter anderen die vielfältigen Formen des Internetbetrugs, Droh-Emails, Anrufe von angeblichen Behörden, Phishing, Spoofing und sog. False-Positives, die falschen Alarme.

Wie hoch die Dunkelziffer ist, bleibt unbekannt. Wie in anderen entwickelten Ländern auch, darf man annehmen, dass die bekannten Zahlen nur einen Teil des Phänomens beschreiben. Nicht jedes private Opfer macht sich die Mühe einer Meldung, nicht jedes Unternehmen ist an der Art von Publicity interessiert, die ein Hack – wie etwa der Diebstahl von Kundendaten – mit sich bringt. Der hohe Zuwachs an gemeldeten Fällen spricht jedoch eine klare Sprache.

Laut Statista waren im Jahre 2022 insgesamt 31 % der Schweizer KMU von Cyberkriminalität betroffen. In die Kategorie KMU fallen gemäss dem Bundesamt für Statistik rund 607‘000 von 609‘000 Schweizer Unternehmen. Malware, Onlinebetrug, Datendiebstahl, Erpressung und Denial of Service-Attacken gehören zu den am häufigsten genannten Aktivitäten. Vergleicht man die Zahl etwa mit Deutschland, so kommt die Schweiz zwar nicht gut, aber doch weniger schlecht weg. Beim Nachbarn gaben in einer Studie des deutschen Industrieverbandes Bitkom 72 % der befragten Unternehmen an, im Jahre 2023 einem Angriff ausgesetzt gewesen zu sein. Weitere 8 % vermuten es (Studie Wirtschaftsschutz 2023).

Geschäftsmodelle wie im richtigen Leben

Hacker sind Leute, die auf vielfältige Weise versuchen, sich illegalen Zugang zu Computersystemen und Netzwerken zu verschaffen. Künstliche Intelligenz ist dabei als Tool stark im Kommen, auch Angriffe auf Lieferketten sind inzwischen sehr beliebt.

Sieht man von ihrer technischen Kreativität einmal ab, dann haben moderne Hacker nichts mehr mit jenen technikverliebten Nerds und Sonderlingen zu tun, die einst am MIT in den 1950er und 1960er Jahren den Begriff «Hacker» geprägt haben. Heute geht es bei den meisten Hacks ums Geld, wobei sich Erpressung durch Ransomware stark wachsender Beliebtheit erfreut.

Wer sich heute noch dem Risiko aussetzt, Tresore zu knacken, ist nicht ganz auf der Höhe der Zeit, die Einbrecherbande aus dem Film «Ocean's Eleven» ist von gestern. Bei anderen Hackern geht es etwa um Spionage, Sabotage oder auch den Versuch, durch Hacken eine bessere Welt zu schaffen. Betrachtet man die Szene aus der Vogelschau, so kristallisieren sich eine Reihe von hauptsächlichen Geschäftsmodellen heraus, für die folgende, selektive Beispiele dienen.

Crime-as-a-Service

Angebote wie Software-as-a-Service (SaaS), Plattform-as-a- Service (PaaS) oder auch Infrastructure-as-a-Service (IaaS) sind beliebte Geschäftsmodelle der legalen IT-Anbieter. Hacker haben sie sich schon seit Längerem zu eigen gemacht. Ausgangspunkt dafür ist oft das Darknet. Dort bieten die entsprechenden Plattformen ihre Dienste an. Zwei ihrer erfolgreichsten Varianten sind Phishing und Erpressung als Dienstleistung.

Die Anbieter von Phishing-as-a-Service (PhaaS) stellen ihren kriminellen Kunden «Phishing-Kits» zur Verfügung, die alles beinhalten, was für Raubzüge durch das Internet nötig ist. Man kann solche Pakete z. B. für die Vortäuschung von Absendern und Webseiten bekannter Marken wie Amazon, American Express oder Paypal kaufen. Angeboten werden unter anderem Portale zum Anlegen und Konfigurieren von Phishing-Kampagnen, geklonte Webseiten und ausgefeilte Sicherheitsvorkehrungen, die den Täter vor Entdeckung schützen. Eine Art «One Stop-Shopping», wie es in der legalen Welt sehr häufig vorkommt.

Bekannte Player in diesem Markt sind die Gruppen BulletProofLink und 16Shops. Während Erstere aus Malaysia stammt, wird Letztere der Indonesian Cyber Army zugeordnet. Sie bot ihre Kits im Jahre 2021 für 70 Dollar pro Monat an. Inzwischen gehören nachgemachte Bezahlapps ebenfalls zum Portfolio.

Die RaaS-Plattformen (Ransomware as a Service) bieten, ähnlich wie bei PhaaS, ein Schnellstarter-Paket an, dessen Erwerber mit deutlich reduziertem Zeitaufwand gleich aktiv werden können. Neben der schnellen Verfügbarkeit aller Ressourcen hat das Modell einen weiteren Vorteil. Auch technisch weniger versierte Hacker können mit fertiger Lösegeldsoftware und der gemieteten Infrastruktur komplexere Ziele attackieren.

Die Vorteile für die Betreiber liegen – über die finanziellen Aspekte der Mehrfachvermarktung ihrer Software hinaus – ebenfalls klar auf der Hand. So entfallen für sie u.a. die Auswahl und Bewertung möglicher Ziele, die Ansprache der Opfer durch Phishing Emails, infizierte Websites oder Malvertising. Die Beschaffung von Email-Adressen und weitere Aufgaben übernimmt ebenfalls der Kunde. Das senkt die Kosten des Anbieters, schafft mehr Kapazität für die Akquise und erweitert den adressierbaren Markt. Solche Dienstleistungen sind – neben den anonymen Bezahlmöglichkeiten durch Kryptowährungen – ein wesentlicher Grund dafür, dass Lösegelderpressung durch Ransomware stark zugenommen hat.

Cyber Söldner

Cyber-Söldner als Geschäftsmodell sind kommerziell stark im Kommen. Auch bei den «Nation State Actors», also Staaten, die aus unterschiedlichsten Motiven Institutionen, Unternehmen oder Privatpersonen anderer Staaten hacken, sind die Cyber-Söldner beliebt. Diese gefährden und überwachen in staatlichem Auftrag Dissidenten, Menschenrechtsaktivisten, Journalisten und Vertreter einer missliebigen Zivilgesellschaft.

Mit diesem Modell eröffnet sich für die Auftraggeber ein breites Spektrum an Hacker-Tools und Fähigkeiten. Hinzu kommt, dass die Rückverfolgung zu ihnen schwieriger wird, als wenn sie direkt agieren würden. Ein gutes Fallbeispiel ist die israelische Firma «Team Jorge», die im Auftrag von Politikern und reichen Privatleuten Wahlen über Social Media, Email-Kampagnen und andere elektronische Mittel manipuliert hat und im Februar 2023 aufflog. Die Gruppe rekrutiert ihre Mitglieder aus den staatlichen, israelischen Cyber Warfare Agenturen. Angeblich hatte Jorge bis 2023 für seine Auftraggeber in 33 nationale Wahlkämpfe und Referenden eingegriffen, vorwiegend in Afrika, Asien und Lateinamerika. Für seine Dienstleistung verlangt das Unternehmen zwischen sechs und fünfzehn Millionen US Dollar, das Hacking von Nutzerkonten gibt es schon für 50‘000.

Geldraub und goldene Daten

Im August 2022 wurden durch einen Exploit der Krypto-Bridge des Startups Nomad 190 Million US Dollar gestohlen. Diese «Brücken» erlauben es, Werte zwischen verschiedenen Kryptowährungen zu übertragen. Nomad hatte sich als besonders sicher angepriesen und mit diesem Anspruch viele Konkurrenten kommerziell ausgestochen. In seiner Not veröffentlichte es auf seiner Website und auf Twitter einen Appell an die Hacker.

«Liebe White-Hat-Hacker und Freunde des ethischen Researchs, die ETH/ERC-20-Tokens gesichert haben. Bitte sendet das Geld an die folgende Wallet-Adresse auf Ethereum: 0x94A84433101A10aEda762968f6995c574D1bF154.»

Mit dieser verharmlosenden Umschreibung einer erheblichen Straftat und der Charakterisierung der Täter als White Hats sollte wohl eine andere Art «Brücke» gebaut werden, damit reuige Sünder ihre Tat rückgängig machen konnten. Das Beispiel zeigt, dass auch Kryptowährungen als tragende Säulen der kommerziellen Hackerszene nicht verschont bleiben. Kryptos als solche sind sicher, aber eben nicht die sie umgebende Infrastruktur, wie etwa die Bridges.

Hacker greifen sich auch im Darknet gegenseitig an, um billig an gestohlene Daten zu kommen. Die Möglichkeiten, Daten zu Geld zu machen oder selbst einzusetzen, sind zahlreich. Neben betrügerischen Machenschaften nutzen die Käufer sie für Phishing-Kampagnen, Email-Spams oder etwa Brute Force-Attacken. Datenklau wird aber auch im Staatsauftrag betrieben, wobei es nicht nur um Spionage geht.

Das MABNA Institut der iranischen Revolutionsgarden ist ein bekannter Player auf diesem Feld, der unter so klangvollen Namen wie «Silent Librarian» und «Cobalt Dickens» auftritt. Zu seinen Zielen gehören vor allem akademische Institute und Forschungseinrichtungen. Neun namentlich bekannte Mitglieder der Gruppe fanden sich 2018 unter der Überschrift «State Sponsored Data Theft» auf der Most Wanted-Liste des FBI wieder. Zu diesem Zeitpunkt gehörten schon 144 amerikanische Universitäten und weitere 176 Institutionen in 21 Ländern zu den Opfern dieser Truppe.

Sabotage und Spionage

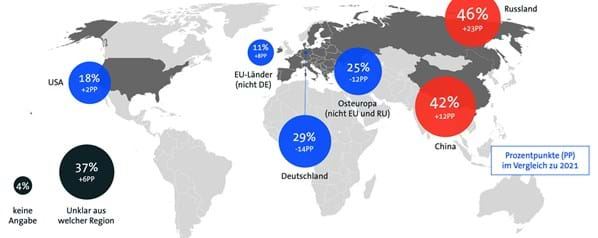

Russland und China sind die häufigsten Ausgangsländer der digitalen Saboteure und Spione, aber auch Europa und der Mittlere Osten spielen fleissig mit. Natürlich ist dabei zu beachten, dass der lokale Ausgangspunkt einer Attacke nicht immer gleichzusetzen ist mit der Nationalität der Akteure.

Sabotage und Spionage gehören zu den Klassikern des Hackings. Yehida Shmone-Matayim, Unit 8200, ist eine Eliteeinheit der israelischen Armee. Sie ist zuständig für «Signal Intelligence», Cyber-Krieg, Bedrohungsanalyse und Entschlüsselung, einfacher ausgedrückt: fürs Hacken im Staatsauftrag.

Der Stuxnet Spionage- und Sabotageangriff auf die iranischen Atomanlagen in Natanz im Jahr 2011 ist wohl das berühmteste, bekannt gewordene Werk der Unit 8200. Er wurde wahrscheinlich in Kooperation mit der amerikanischen NSA ausgeführt. Ihre etwa 5000 Soldaten sind talentierte junge Menschen, zumeist im Alter von 18 bis 21 Jahren, die einen rigorosen Auswahlprozess durchlaufen haben. Es gibt Venture Capital-Firmen, die ausschliesslich in Startups investieren, deren Gründer ihr entstammen. Aus Unit 8200 gingen so renommierte Sicherheits- firmen wie Check Point, CyberArk und die kontroverse NSO Group hervor, die für ihre skandalträchtige Pegasus Software bekannt ist. Ruhm als Lohn gibt es also während der Zeit als Soldat in der «8200», das grosse Geld kommt danach.

Hacking für eine bessere Welt

Hacktivists sind Leute, die Hacking nach ihrer Lesart aus lauteren Motiven betreiben und sich dabei auf ihre Vision einer besseren, gerechteren Welt berufen. Das Wort setzt sich zusammen aus «Hacking» und «Activist». Hacktivists verfolgen eine Vielzahl von Cyber-Aktivitäten und beschränken sich nicht auf Angriffe. Sie bedienen sich der IT, um Meinungsfreiheit und Menschenrechte zu gewährleisten, Proteste online zu organisieren, im Internet Informationen zu verbreiten oder es Oppositionellen trotz eines staatlich verhängten Internet Shutdowns zu ermöglichen, untereinander oder mit der Aussenwelt zu kommunizieren.

Zu den bekanntesten Hacktivists gehört die Gruppe Anonymous. Sie bezeichnet sich selbst als Kollektiv und agiert als anscheinend loser, weltweiter Zusammenschluss von Hackern mit moralischem Anspruch. Anonymous trat erstmals im Umfeld des seit 2003 aktiven Imageboards 4Chan in Erscheinung. Auch heute noch werden die Beiträge seiner Nutzer, die keinen Namen angeben wollen, als «Anonymous» bezeichnet. TIME Magazin zählte Anonymous 2012 zu den «World's 100 Most Influential People». Dutzende von angeblichen Mitgliedern wurden schon rund um die Welt festgenommen. Anders als bei den staatlich gesponserten Hackern bleiben die Erfolge von Anonymous aber eher bescheiden. Der Take-down einer Webseite etwa, mag zwar Publicity bringen, hat aber nur eine schnell verpuffende Wirkung.

Fazit und Konsequenzen für Unternehmen

Die Vielfalt der New Hackonomy ist enorm gross. Ich habe sie in meinem kürzlich erschienen Buch «Zeitenwende – Wie die IT unsere Welt verändert», ausführlich dargestellt. Es gibt zahlreiche Überlappungen und offenbare Kooperationen zwischen organisierter Kriminalität und staatlichen Hackern, die Grenzen sind fliessend.

Länder wie Nordkorea finanzieren ihr Staatsbudget mit Hacken, sie unterscheiden sich von gewöhnlichen Kriminellen vor allem durch eine Staatsflagge und einen Sitz in der UNO. Hacken kann somit auch zu einem Mittel der Umgehung von Sanktionen mutieren.

Die Unternehmensberatung Accenture hat angesichts der epidemischen Ausbreitung von Cybercrime in ihrem «State of Cyber Security Report 2023» zu Recht festgestellt, dass inzident-basierte Reaktionen auf Cyber-Attacken nicht mehr ausreichen. Was Unternehmen aller Grössenordnungen leisten müssen, ist die Transformation hin zu einer IT-Architektur, die Sicherheit neben der Funktionalität ihrer Systeme zu einem wesentlichen Schwerpunkt des Designs macht.

Regelmässige Artikel und News zu diesem und anderen Themen der IT finden sich auf meiner Blogseite: zeitenwende-it.com

Der Autor

Dr. Jürgen Müller hat mehr als 35 Jahre in regionalen und weltweiten Positionen in der IT in Europa und den USA verbracht. Für die Schweiz war er u.a. in seiner Funktion VP Central Europe bei Citrix zuständig. Zuletzt hat er 8 Jahre lang im eigenen Software-Startup gearbeitet. Seit Februar 2023 ist er «active retiree» und nach wie vor ein enger Begleiter der IT-Branche, berät Unternehmen und hat kürzlich sein Buch «Zeitenwende. – Wie die IT unsere Welt verändert» im Springer Verlag veröffentlicht.

www.linkedin.com/in/mueller-juergen

Der Beitrag erschien im topsoft Fachmagazin 24-1

Das Schweizer Fachmagazin für Digitales Business kostenlos abonnieren

Abonnieren Sie das topsoft Fachmagazin kostenlos. 4 x im Jahr in Ihrem Briefkasten.